Entra IDの認証方法ポリシー、9月末までに移行しないとどうなる?

はじめに

2025 年 2 月以降、Microsoft 365 管理センターへのサインインでの MFA(多要素認証)の適用が徐々に開始されたのを受けて、テナントで利用者に対して多要素認証の設定をされたという企業も多いかと思います。

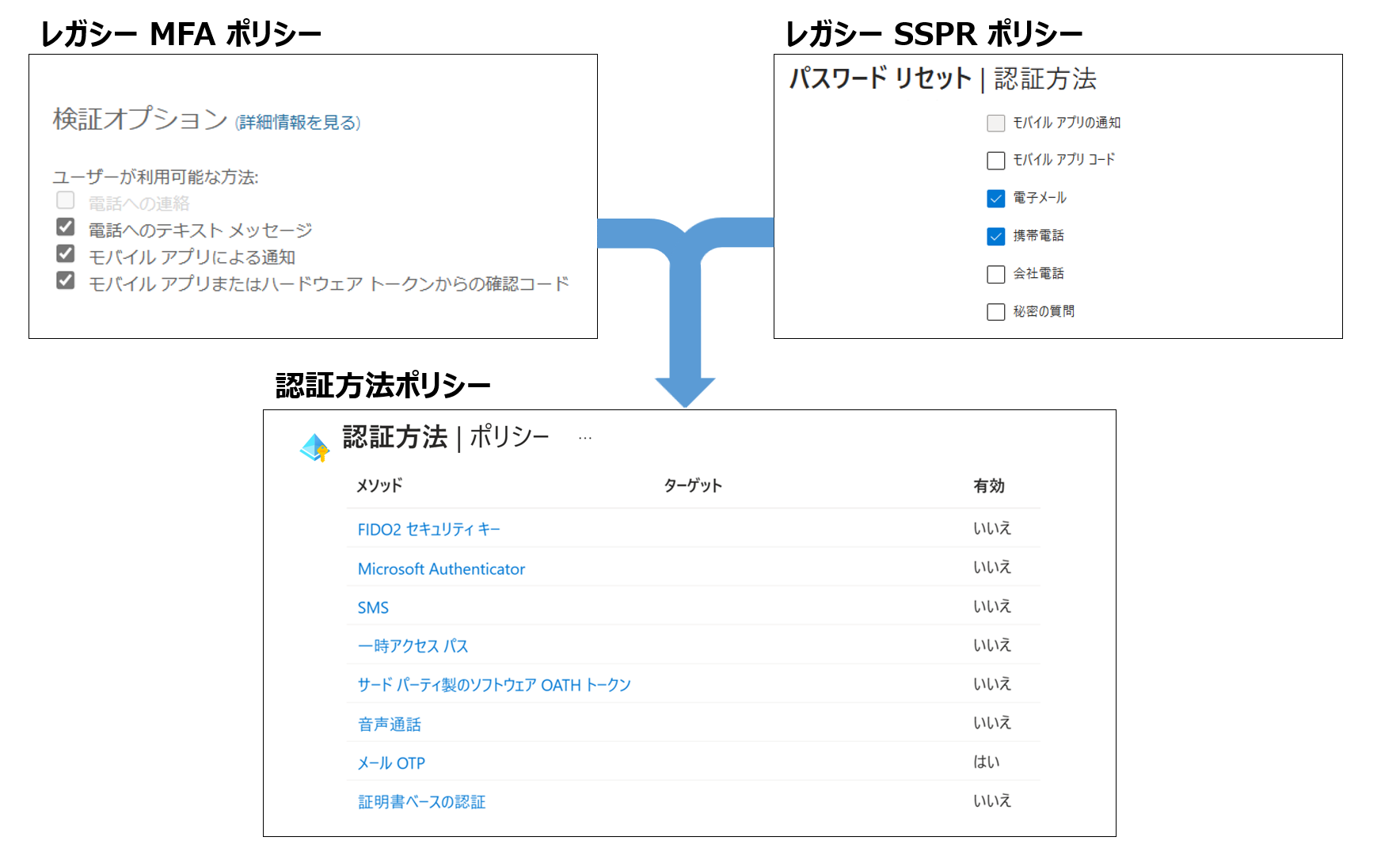

従来の多要素認証の設定(レガシ MFA ポリシー)や従来のセルフパスワードリセットの認証方法(レガシーSSPRポリシー)を利用している場合は2025年9月30日に非推奨になってしまうため、後継の「認証方法ポリシー」への移行が必要となります。

自テナントは移行対象なのかというチェックから、対象の場合にどのような点に気を付けて切り替えをすればよいのかという点を説明をしていきます。

参考URL

認証方法ポリシーに移行する方法 - Microsoft Entra ID

認証方法ポリシーで多要素認証とセルフサービス パスワード リセット (SSPR) の設定を一元管理する方法について説明します。

learn.microsoft.com

MFA と SSPR を新しい認証方法ポリシーに移行する方法

Note2023 年 9 月 29 日更新: レガシーポリシーが非推奨となる期日について情報を更新しました。2024 年 1 月 23 日更新: Azure A...

jpazureid.github.io

本記事の対象読者

この記事は、以下の読者を対象にしています。

- Microsoft 365 の管理者の方

- Microsoft Entra の管理者の方

自テナントが移行対象かの確認方法

Microsoft Entra 管理センター(https://entra.microsoft.com/)から確認が可能です。

- Entra ID → 認証方法 → ポリシー

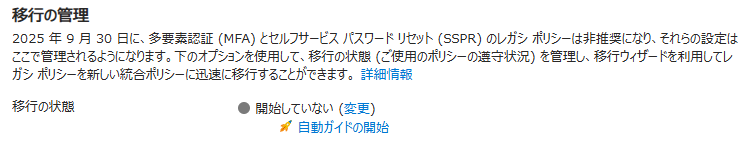

移行の管理の欄にある「移行の状態」を確認してください。「完了」となっている場合はすでに移行されていますので作業は必要ありません。

「開始していない(移行前)」や「処理中(移行が進行中)」になっている場合は2025年9月30日までにすべての対応を完了させることを強くおすすめします。

※最近テナントを作られた場合はすでに新しいポリシーの設定が既定値となっていますので本設定をする必要はありません。

移行を行わない場合の影響

移行が必要となる対象者

Microsoft Entra を利用した認証(サインイン)に対して影響がありますので、Microsoft 365 や Microsoft Azure の利用者が対象となります。

移行しない場合の影響

多要素として電話の呼び出しを使った認証やSMSを使った認証を使っている場合に使えなくなるケースがあります。サービスを使うためのサインインであったり、パスワードのリセットをする場合にこのような機能が使えないため、トラブルが発生するといったことが考えられます。

今回の変更点

認証のMFAとSSPR(セルフサービス パスワード リセット)がそれぞれ設定が必要であり、設計が複雑になってしまう部分か簡素化されてわかりやすくなった。

SMS認証や電話での認証はセキュリティが「低い」という評価に変わったため、認証ポリシーでは既定で無効となっている。改めて利用するかを考えていただく切っ掛けにしていただければと思います。

移行をするための事前確認

移行は「自動ガイドの開始」で行うこともできますが、考慮することなくセキュリティレベルが低いものもそのまま移行してしまうケースが多いかと思います。

どういう考え方なのかを理解して、不要なものを使えるようにすることでセキュリティレベルが低下したり、運用が煩雑にならないように設定してください。

①レガシーMFAポリシーを確認する(移行元)

Microsoft Entra 管理センター(https://entra.microsoft.com/)から確認が可能です。

- Entra ID → ユーザー → すべてのユーザー → ユーザーごとのMFA → (画面上部)サービス設定

.png)

②レガシーSSPRポリシーを確認する(移行元)

Microsoft Entra 管理センター(https://entra.microsoft.com/)から確認が可能です。

- Entra ID → パスワードリセット → 認証方法

.png)

※本機能は「ユーザーが(管理者の協力なく)自分でパスワードを変更する」機能を利用する際に、本人確認をするために必要なポリシーです。使っていない場合は本項を無視してください。

※SSPRは「クラウドでアカウントを管理している」場合と「Active Directory でアカウントを管理して、Entra Connectなどで同期している」場合で、設定や必要なライセンスが違うので機会があれば記事化したいと思います。

③認証方法ポリシーを確認する(移行先)

Microsoft Entra 管理センター(https://entra.microsoft.com/)から確認が可能です。

- Entra ID → 認証方法 → (管理にある)ポリシー

.png)

④利用者の多要素認証の状況を確認する

※以下細かく影響度の確認をする場合

Microsoft Entra 管理センター(https://entra.microsoft.com/)から現在の状況の確認が可能です。

- Entra ID → 認証方法 → (監視にある)ユーザー登録の詳細

こちらの画面では、既定でどのような多要素認証方法を使っているかや、該当アカウントがどのような登録をされているのかが一覧で確認(およびエクスポート)ができます。これを使ってセキュリティレベルが低い「SMS」や「音声通話」を使っているユーザーを探し出すといった使い方もできるかと思います。

ポリシーの移行作業

①移行の状況を「移行が進行中」に変更する

Microsoft Entra 管理センター(https://entra.microsoft.com/)から確認が可能です。

- Entra ID → 認証方法 → ポリシー

移行の管理にある「移行の状態」を「移行が進行中」に変更をする。

※この時点で事前確認の①と②と③のすべてが適用されている状況となります。

②認証方法ポリシーを変更する

事前確認の「①」と「②」の内容を元に「③」の変更をするという内容です。

単純移行をして同じ設定をするとセキュリティ強度が低い「音声通話」や「SMS」を認証のメソッドに使うこととなるため、できれば認証方法を変更することを推奨します。「Microsoft Authenticator」の利用や「FIDO2デバイス」の配布などができる場合はそちらを使う設計にすると良いかと思われます。

※強度が高いメソッドの利用に変更する場合、誰が変更をしなくてはいけないかを把握するために事前確認の④を行うことをおすすめします

③設定に問題がないかを検証する

設定ミスや影響がないかの確認のために、全体に展開する前に一部ユーザーで検証をすることが推奨されます。

④従来の設定をすべて無効にして問題がないか検証する

事前確認の①と②のチェックをすべて外して、③だけで問題ないかを確認します。つぎのSTEPで③だけしか利用できないように設定変更をするので最終確認をします。

⑤移行の状況を「移行が完了済み」に変更する

この操作で、レガシMFAポリシーおよびSSPRポリシーの設定がすべて無視されるように変更され、新しい「認証方法ポリシー」のみが利用されるようになります。この作業をもって今回の作業はすべて完了となります。

まとめ

Microsoft Entra の多要素認証は複数の設定項目がありましたが、1つに統合されることとなりました。2025年9月30日以降には新しい設定方法に強制的に切り替わってしまいますので、音声通話やSMSを多要素認証に使っているユーザーはサインインが出来なくなる可能性があります。

音声通話やSMSを認証方法に使うのはセキュリティレベルが低いため、これを機に Microsoft Authenticator などのセキュリティレベルが高いものに変更をすることも検討ください。

ZUNDA は、Microsoft 365 の導入支援・運用サポートに豊富な経験を持つ、Microsoft ソリューションパートナーです。Microsoft 365 間の運用のお困りごとなどは、ぜひ当社までご相談ください。お客様の要件を詳しくヒアリングし、おすすめの支援プランをご提案します。

まずはお気軽にお問い合わせください。 お客様の Microsoft 365 の利用を全力でサポートいたします。