2025年サイバー攻撃の教訓:1位「不正アクセス」を防ぐために「ID管理」を見直そう

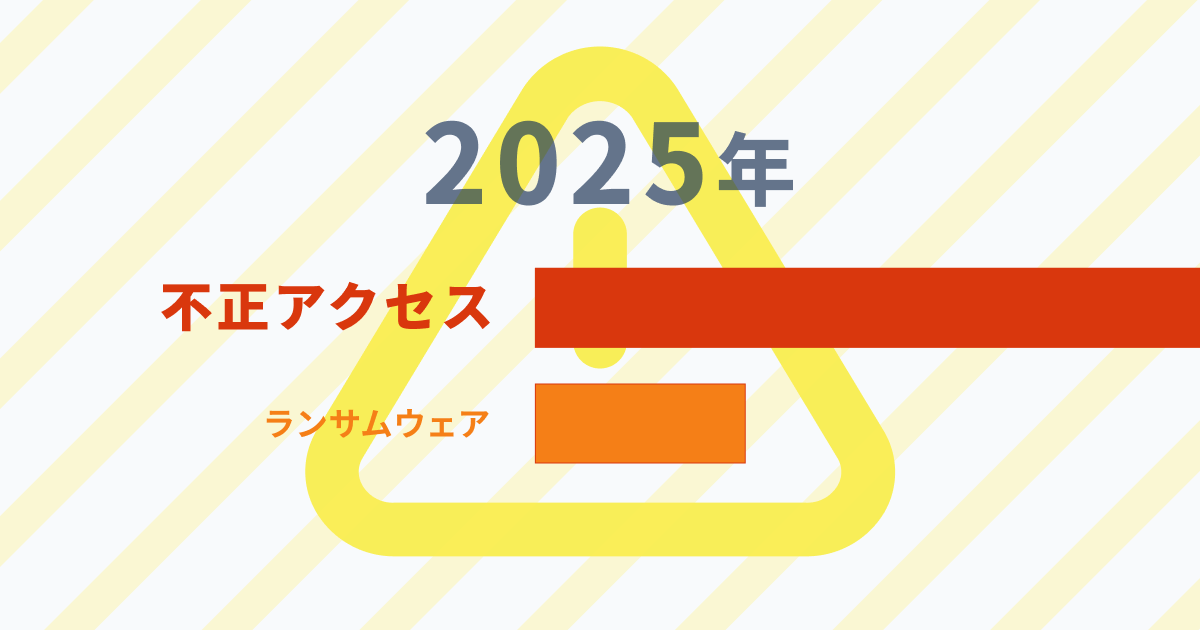

2025年のサイバー攻撃事例まとめ:最も多かったのは「不正アクセス」

トレンドマイクロ社によると、2025年1月から11月までに国内で公表されたセキュリティインシデントは501件に上り、1日あたり約1.5件のペースで発生しました。

ニュースでは、年初のJALやNTTドコモに対するDDoS攻撃や、KADOKAWAグループ、アサヒグループホールディングス、アスクルといった大手企業を襲ったランサムウェア攻撃が大きく取り上げられました。

しかし、インシデントの攻撃カテゴリ別に見ると、最も多かったのは「不正アクセス」であり、ニュースでよく聞く「ランサムウェア」よりも多い件数が報告されています。「ランサムウェア」は、侵入後に用いられる脅迫・恐喝の手段の一つに過ぎず、多くの場合、その前段階としてIDや認証の不備を突いた「不正アクセス」が成立しています。

これは、個別の「ランサムウェア対策」を積み重ねるだけでは不十分であり、攻撃の起点となるID・認証・アクセス制御こそが、継続的に狙われている本丸であることを示してます。

ID・パスワード管理の不備が原因の事件

2025年の事例において、特にID・パスワード管理の甘さが致命的な被害につながったケースと、その具体的な手口を見ていきましょう。

「VPN機器」と「管理者権限」を狙われたアサヒグループの事例

2025年11月に詳細が公表されたアサヒグループホールディングスの事例は、IDの管理の重要性を物語っています。

- 侵入経路: 攻撃者は、グループ拠点のネットワーク機器(VPN)を通過して侵入したと推測されています。どのようにしてネットワーク機器を通過したのかについて、詳細な情報は公開されていませんが、ネットワーク機器自体の脆弱性を悪用するなど、何らかの方法で認証を突破したと想定されます。

- 内部展開: 侵入後、攻撃者は「パスワードの脆弱性」を悪用して管理者(特権ID)権限を奪取しました。この管理者アカウントを不正利用することで、ネットワーク内を自由に探索し、データセンターのサーバーへ侵入を広げました。

- 攻撃の結末: 最終的には、奪った権限を利用して認証サーバーの管理下にあるコンピューターからランサムウェアを一斉に実行し、システムを暗号化させました。

侵入を許したことが被害の発端ですが、「管理者(特権ID)権限」を盗まれるたことが決定的でした。管理者権限が盗まれると、セキュリティ製品を無効化されたり、ランサムウェアを効率的に配布されたりと、攻撃者にシステムを完全に掌握されてしまいます。

クラウドの「鍵」が盗まれたエネクラウドの事例

「ランサムウェアを使わないランサム攻撃」として注目されたのが、エネクラウド株式会社の事例です。

- 侵入経路: 端末をマルウェアに感染させるような攻撃は行われず、特定の IAM(AWSのセキュリティ管理機能) ユーザーに紐づくアクセスキー(ID・パスワードに相当する認証情報) が第三者により不正に使用されました。

- 攻撃の結末: 攻撃者はクラウドストレージ(Amazon S3)の正規の操作手順を用いて、海外の複数のIPアドレスから、Amazon S3クラウドストレージにおける特定のIAMユーザーのアクセスキーが不正に使用され、当該クラウドストレージ上のバケットに対するアクセス・削除操作が行われ、45件のS3バケットが削除されました。

クラウドサービスの利用拡大に伴い、VPNだけでなくクラウド上のID(アクセスキー)そのものが攻撃の主戦場になっています。アクセスキーを窃取してしまえばプログラムなどの用意が不要なため、攻撃者にとって「コスパの良い」攻撃手法として定着しつつあります。

リモートワークツールのアカウントが侵害された日本経済新聞社の事例

リモートワークやSaaSの利用が前提となった環境において、認証情報の侵害がそのまま組織内部への不正アクセスにつながることを示した事例が、日本経済新聞社におけるインシデントです。

- 侵入経路:従業員が業務で使用していた 私用端末がマルウェアに感染し、その結果、Slack への認証情報が窃取され、不正ログインされたとみられています。

- 攻撃の結末: 不正アクセスの結果、Slackに登録されていた約1万7368人分の氏名、メールアドレス、および一部のチャット履歴が流出した可能性があるとされています。

SaaSやコミュニケーションツールへの依存度が高まる中、従業員のアカウント1つが盗まれるだけで、組織内部への「不正アクセス」が成立してしまいます。

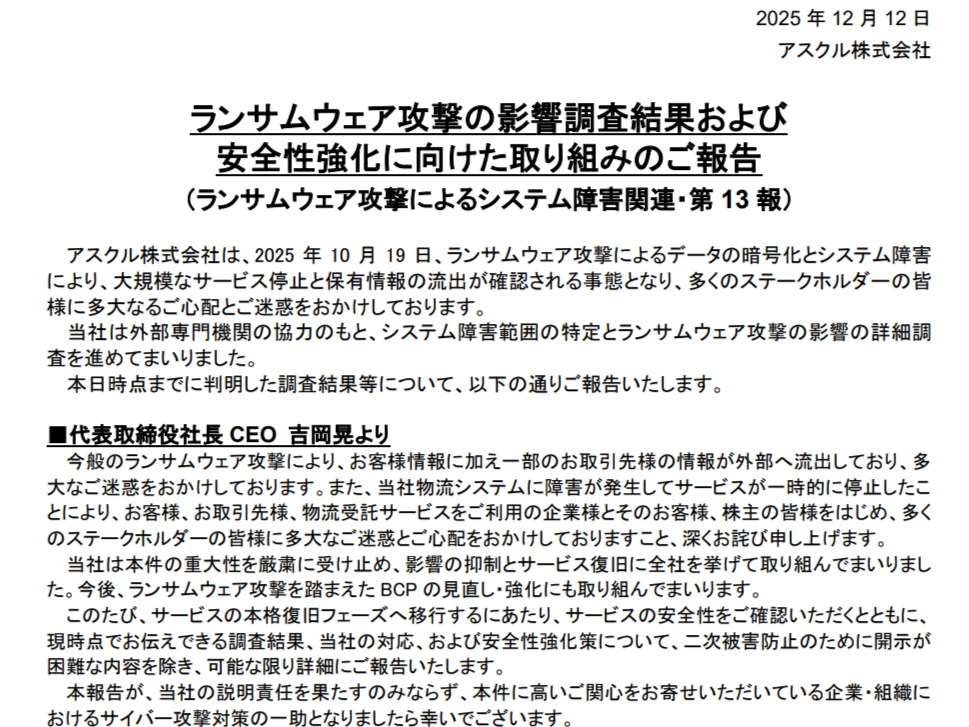

「管理者アカウントの例外」が突かれたアスクルの事例

2025年9月に公表されたアスクルのランサムウェア被害は、管理経路における「例外的な設計」が、どれほど致命的な結果を招くかを示した事例です。

- 侵入経路:攻撃者は、業務委託先向けに用意されていた管理者アカウントの認証情報を不正に入手し、社内システムへ侵入しました。このアカウントは、運用上の理由から多要素認証(MFA)が例外的に適用されていなかったことが、調査結果として明らかにされています。

- 内部展開:管理者権限を得た攻撃者は、ネットワーク内部を探索し、データセンターおよび物流関連のサーバーへと侵入を拡大しました。これらの領域には一部、EDRなどのエンドポイント監視が十分でないサーバーが存在しており、侵入の検知が遅れたことも被害拡大を助長したと考えられます。その後、EDRなどの脆弱性対策ソフトを無効化したうえで複数のサーバ間を移動し、ネットワーク全体へのアクセス能力を取得。

- 攻撃の結末:最終的に攻撃者は、奪取した管理者権限を用いてランサムウェアを展開。業務システムだけでなく、同一環境内に存在していたバックアップデータまで暗号化され、事業活動が長期間停止しました。あわせて、個人情報が外部に流出してしまいました。

この事例で決定的なのは、侵入そのもの以上に、「委託先向け管理者アカウント」という特権IDが、例外的に弱い状態で存在していた点です。他の事案と同様に、管理者権限を奪われると、攻撃者は、あらゆる行動を正規の管理操作として実行できてしまいます。

アスクルの事案は、例外的にベースラインに穴を開けてしまうことが、組織全体を危険に晒すことを明確に示しています。また、サプライチェーンへのマネジメント課題についても浮き彫りにする事例でした。

※参照:

アスクル、ランサムウェア攻撃の詳細な調査結果を公開~個人情報など72万件以上の流出確認

アスクル株式会社は12月12日、ランサムウェア攻撃によるシステム障害関連の第13報として、システム障害の範囲特定と攻撃の影響についての詳細な調査結果を発表した...

internet.watch.impress.co.jp

アスクル株式会社のランサムウェア攻撃被害報告書を読み解く

2025年12月12日、アスクル株式会社は、ランサムウェア攻撃の影響調査結果および安全性強化に向けた取り組みに関する報告書を公表しました。報告書を読み解き、イン...

www.trendmicro.com

ニュースの裏側にある「不正アクセス」の脅威

ランサムウェアやDDoS攻撃は、システム停止という目に見える被害が出るためニュースになりやすい傾向があります。しかし、前述の通り統計上最も多いのは「不正アクセス」です。

今回紹介したもののほとんどは認証情報の窃取ですが、IDとパスワードのリストを用いた「パスワードリスト攻撃」と推測される事例も複数確認されています。これは、他社から流出したIDパスワードを使い回しているユーザーを狙う攻撃で、企業側が強固なシステムを作っていても、使い回しの防止や多要素認証ができていなければ防げない攻撃です。

攻撃者は、派手な攻撃を仕掛ける前に、静かにIDを狙っています。「うちはランサムウェア対策をしているから大丈夫」と思っていても、IDという「鍵」が盗まれてしまえば、正規のユーザーとして堂々と正面玄関から侵入されてしまいます。

ID管理の重要性:2026年に向けて

ガートナーの調査によると、国内組織が強化しているセキュリティ領域の上位に「ID・アクセス管理(多要素認証など)」や「特権管理」が挙げられています。これは多くの企業が、IDこそが守るべき境界線であると認識し始めている証拠です。

今後の対策として、以下のポイントが重要になります。

- 特権IDの厳格な管理と監視: アサヒグループの事例のように、管理者権限の奪取は致命傷になります。特権IDの利用を常時監視し、最小権限の原則を徹底する必要があります。

- 多要素認証(MFA)の徹底:VPNやクラウドサービスへのアクセスにおいて、ID・パスワードだけで本人確認が完了してしまう設計は、もはや前提として成り立ちません。

- システムやアプリが使う鍵の管理: 人間が使うIDだけでなく、システムやAIエージェントが使用する「非人間のID」の管理も急務です。

4.デバイスと経路の把握: そのIDが「どのデバイスから」「どの経路で」アクセスしているかを把握し、攻撃の起点を事前に潰しておくことがなにより重要です。

2025年の事例は、「ID管理の失敗が、侵入を許し、被害を拡大させる」という事実を浮き彫りにしました。2026年に向けて、セキュリティ対策を見直す際は、高価な製品の導入だけでなく、足元の「ID管理」が徹底されているか、今一度、設計から確認することをお勧めします。